misc-流量分析

通过分析流量数据包找出隐藏flag

前言

这里会提供一些来自buuctf的案例

这章的WP之后再写,先偷个懒(๑•́ ₃•̀๑)

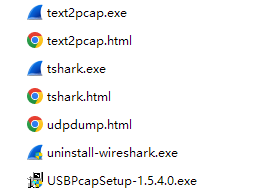

工具介绍

提供的工具若未破解或链接已挂,请自行搜索破解版使用

wireshark 流量抓取工具

tshark可以用kali自带的,windows也可以进入wireshark目录里面找到tshark.exe用命令行操作

gunplot 绘图工具

UsbMiceDataHacker 自动抓取鼠标流量并绘图(不太好用)(可能需要kali)

USB-Mouse-Pcap-Visualizer 生成.csv文件并在线绘图(强烈推荐)

UsbKeyboardDataHacker 自动抓取键盘流量并转换为字符 (需要kali)

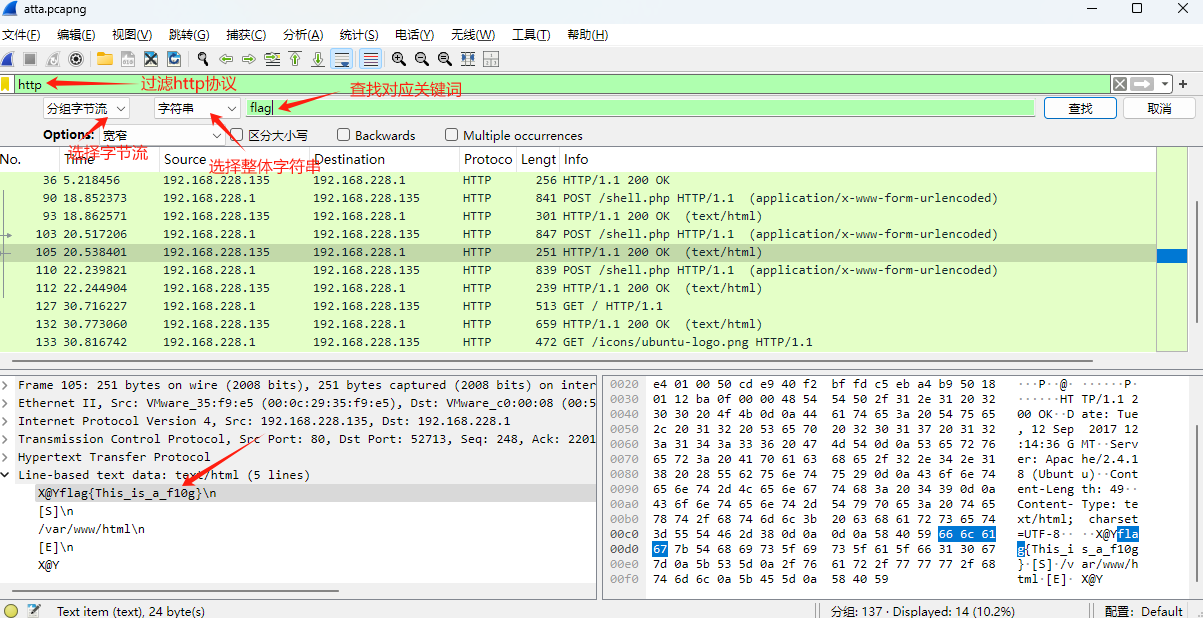

Web流量分析

HTTP流量分析

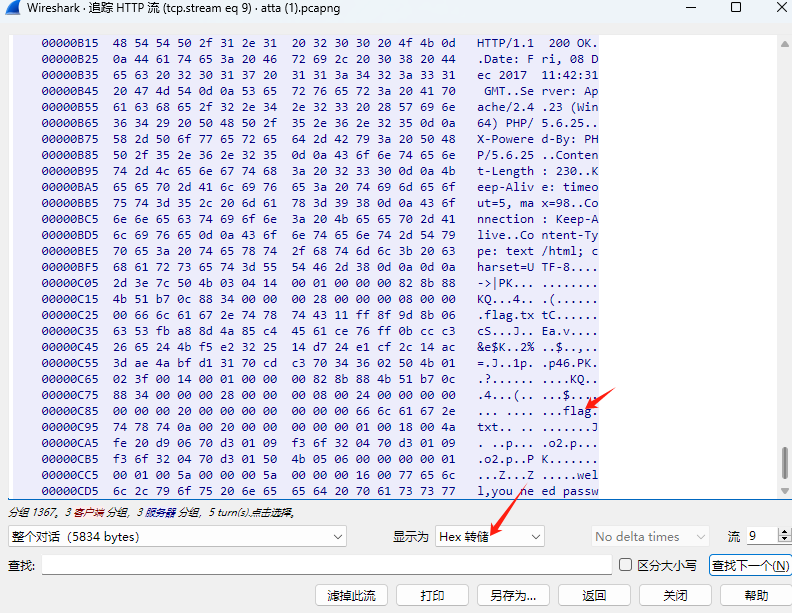

由于http是明文传输数据,所以能够直接查找到数据报明文内容

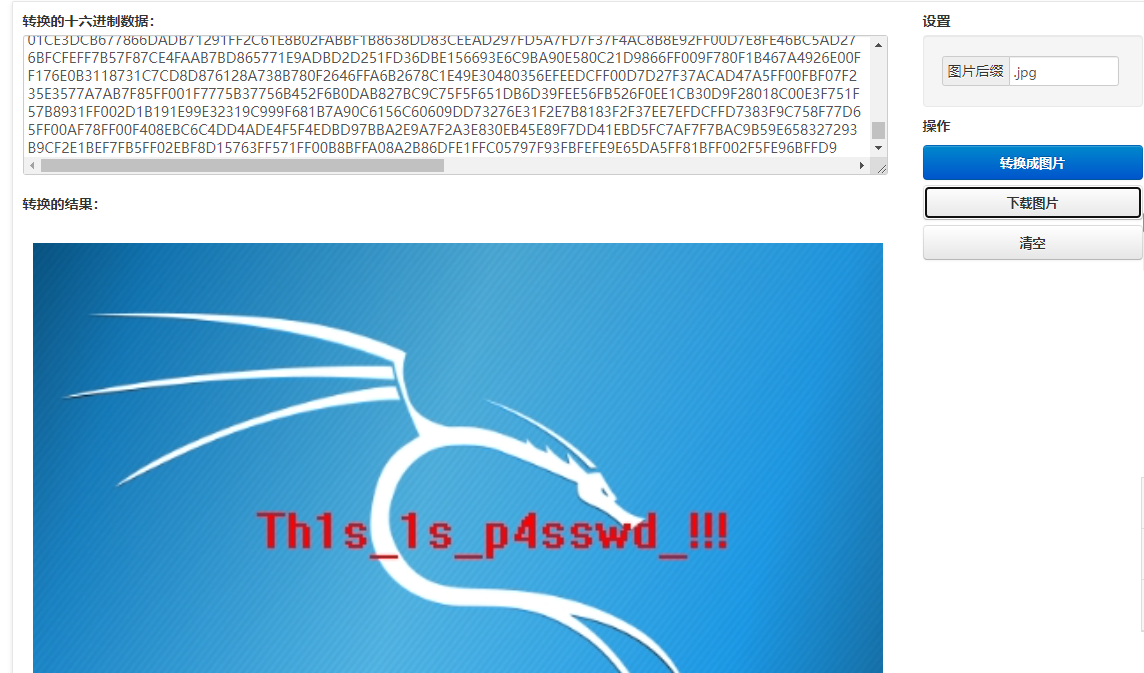

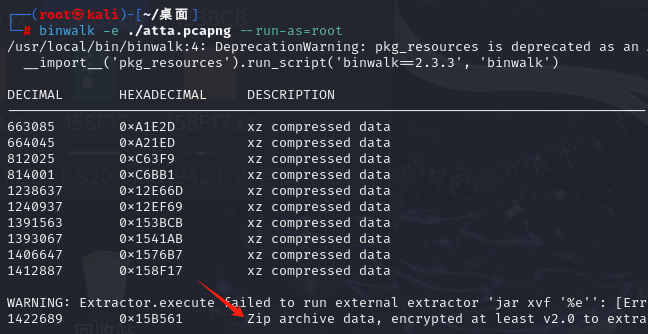

有些数据可能是以图片或者压缩包的形式传递的,可以通过“导出流”提取出文件再进一步分析

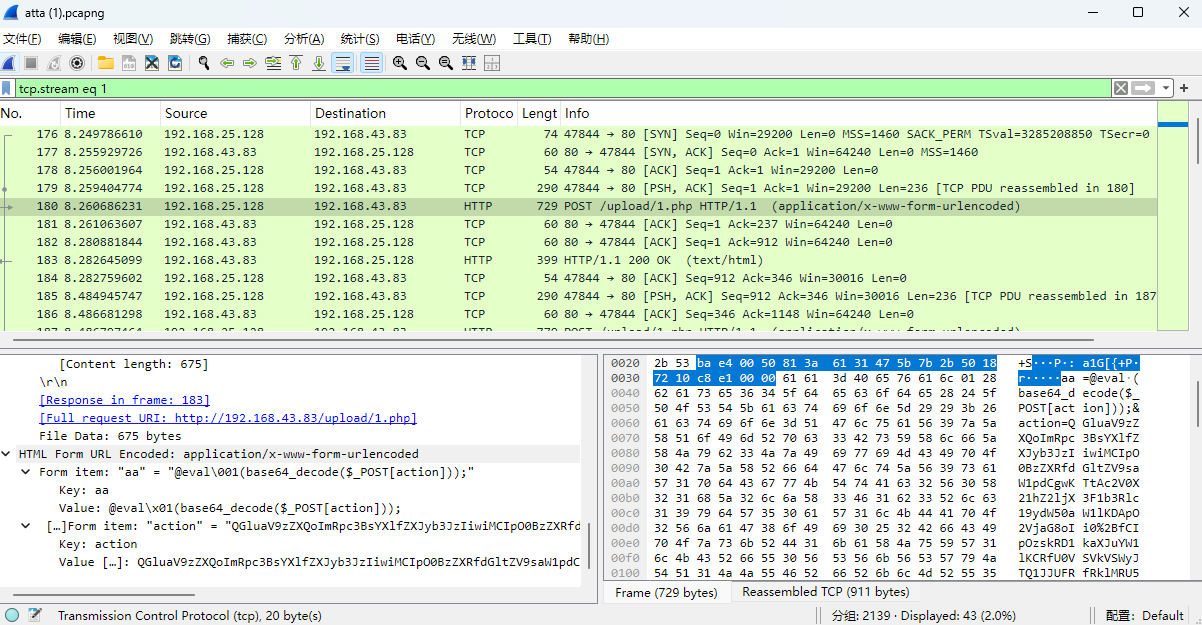

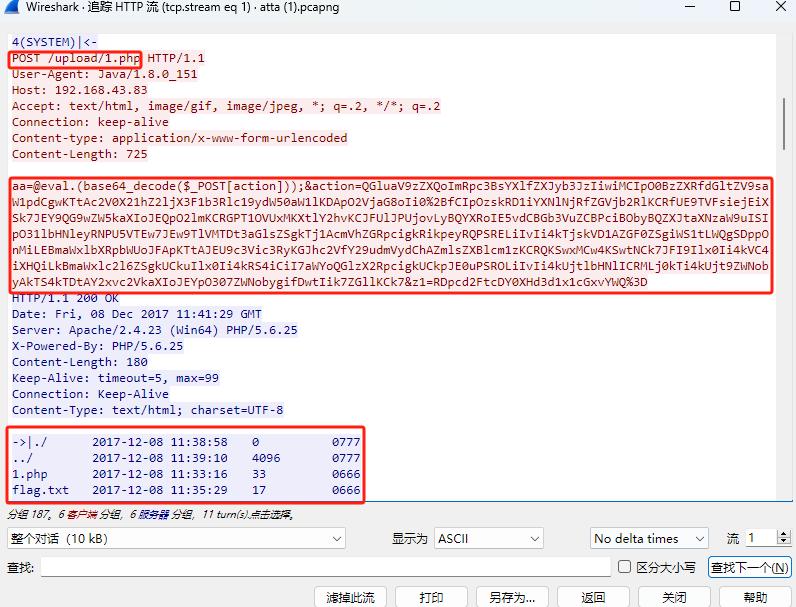

webshell流量分析

webshell是进行网站攻击的一种恶意攻击脚本环境,会识别webshell流量可以有效防止黑客攻击

攻击者一般会对自己的webshell进行变形,在保证其功能的前提下确保自己的webshell不会被查杀,从而达到流量混淆的目的

下面是一个案例的截取题目WP在这里

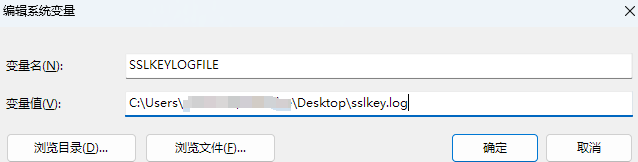

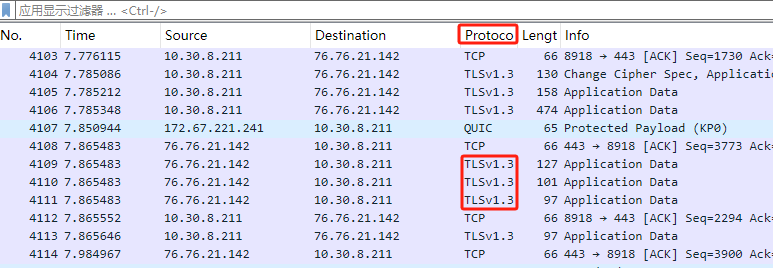

TLS流量分析

TLS是HTTPS安全传输层采用的协议,TLS是HPPTS通信的基础部分

CTF中如果拿不到TLS握手过程中的加密方法、密钥、随机数等信息则无法加密出HTTPS数据

TLS握手过程

在握手过程中如果拿到其中的预祝秘钥或则主密钥就相当于拿到了会话的秘钥,也就能对加密内容进行解密

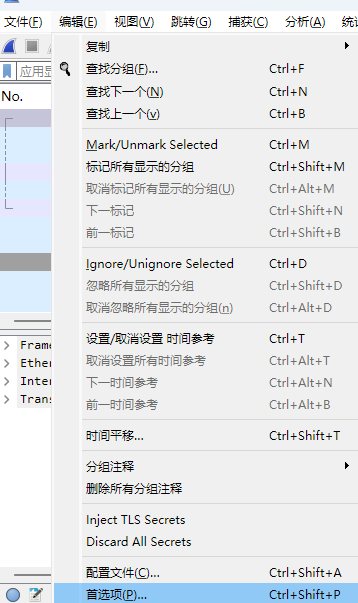

拿到主密钥

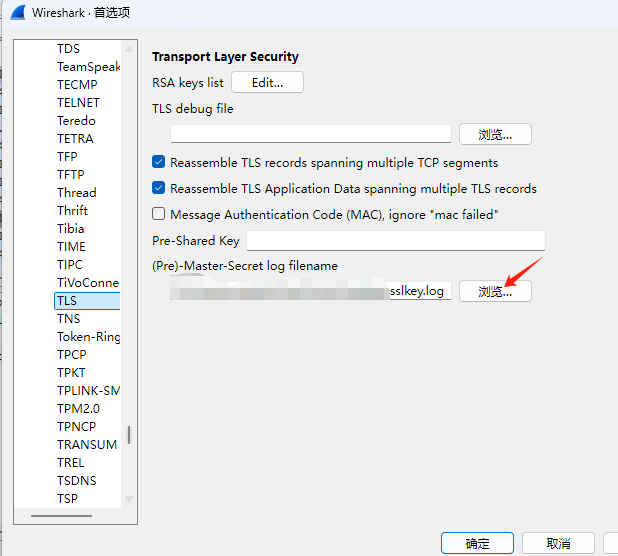

在环境变量里面设置SSLKEYLOGFILE指向一个sslkey.log的文件路径

然后在浏览器中访问HTTPS网址,同时开启wireshark抓包,就能抓到TLS流量了

导入保存的log文件进行解密

USB流量分析

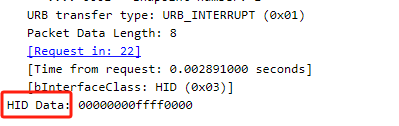

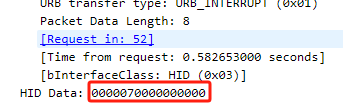

USB协议的数据部分在Leftover Capture Data域中

通常利用tshark命令将其中的USB流量数据单独提取出来

1 | #有先后顺序 |

鼠标流量分析

鼠标数据报含义,一般为4/8字节

第一个字节代表按键

- 当取0x00时,代表没有按键

- 为0x01时,代表按左按键

- 为0x02时,代表当前按键为右键

第二个字节可以成是一个signed byte类型,其最高位为符号位

- 值为正时,代表鼠标水平右移动多少像素

- 为负时,代表水平左移多少像素

第三个字节与第二个字节类似,代表垂直上下移动的偏移。

值为正时,代表鼠标垂直上移动多少像素

为负时,代表垂直下移多少像素

第四个字节表示滚轮数据,为拓展字节

- 为0时,没有滚轮运动

- 为1时,垂直向上滚动一下

- 为2时,水平滚动右键一次

- 为0xFE时,水平滚动左键单击一下

- 为0xFF时,垂直向下滚动一下

每个操作系统数据区字节不一定相同

数据区为6字节时,第1字节表示按键指示左右键,第2个字节表示水平位移,第3个字节表示垂直位移

数据区为8字节时,第1字节表示按键指示左右键,第3个字节表示水平位移,第5个字节表示垂直位移

HID Data 和 Leftover Capture Data 是一个意思

手动脚本

删除文件中空行

1 | #使用脚本删除空行 |

文件以冒号相隔

1 | #将上面的文件用脚本分隔,加上冒号; |

生成坐标

1 | # -*- coding:utf-8 -*- |

将坐标转化为图片

1 | from PIL import Image |

半自动工具

最后的绘图可以不用编程

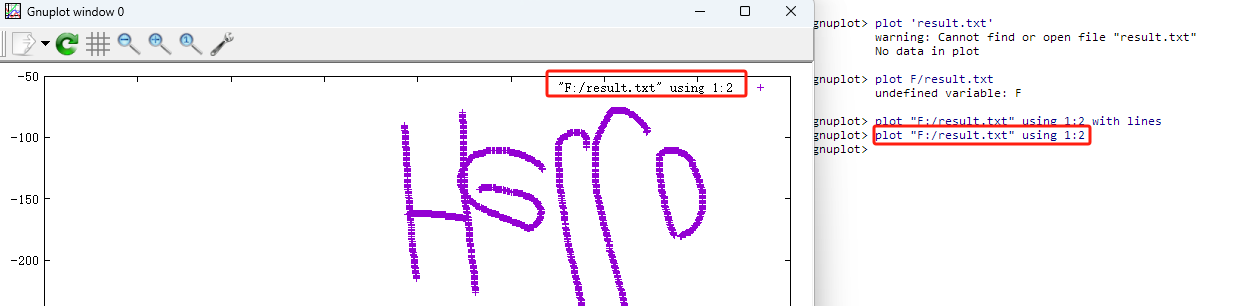

gunplot 绘图工具

1 | plot "路径" using 1:2 |

全自动工具

UsbMiceDataHacker 自动抓取鼠标流量并绘图(可能不好用,反正我没试出来)(可能需要kali)

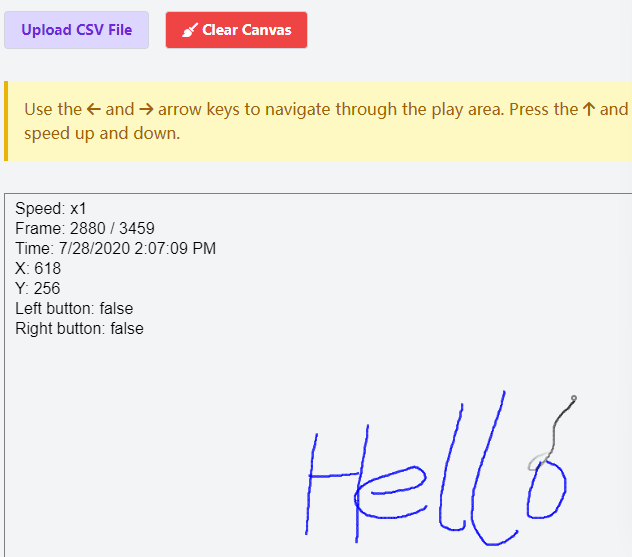

USB-Mouse-Pcap-Visualizer 生成.csv文件并在线绘图(强烈推荐)

很好用,但需要注意tshark文件必须要在C盘的默认下载位置,以及需要安装好些pip包

键盘流量分析

USB协议的数据部分在Capture Data域中

数据包长度一般为8字节,几乎只有第3个字节不为00(可以当做判断流量包特征)(或者出现同时按键),第1个字节是判断是否按下shift键

与鼠标流量一样通常利用tshark命令将其中的USB流量数据单独提取出来

1 | #有先后顺序 |

手动脚本

删除文件中空行

1 | #使用脚本删除空行 |

文件以冒号相隔

1 | #将上面的文件用脚本分隔,加上冒号; |

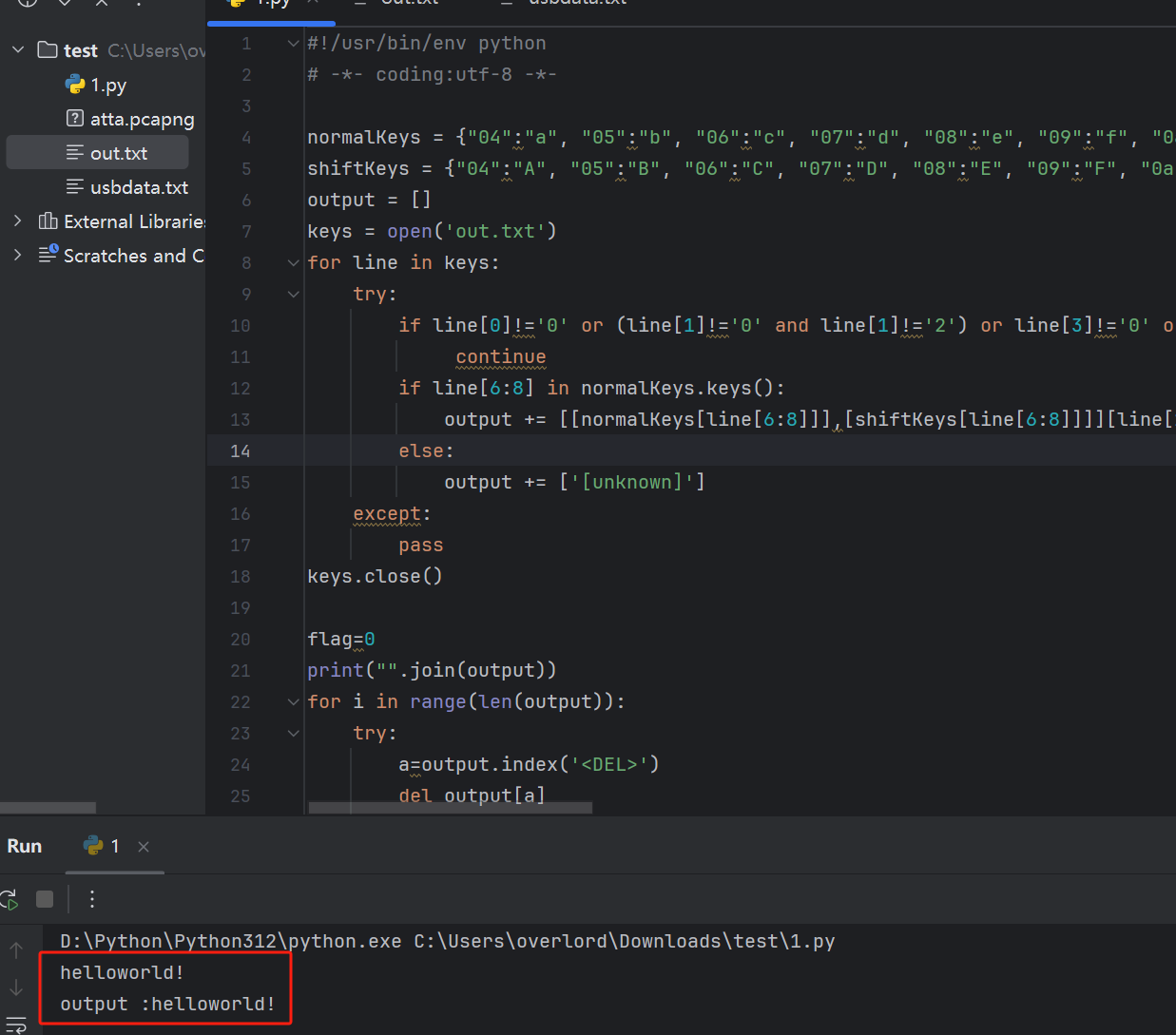

生成按键字符

该脚本只对“00:00:0b:00:00:00:00:00”类数据有效

1 | #!/usr/bin/env python |

全自动工具

UsbKeyboardDataHacker 自动抓取键盘流量并转换为字符 (需要kali)

这里就不演示了,需要的可以自己去试试

- Title: misc-流量分析

- Author: ZJ

- Created at : 2024-09-23 00:00:00

- Updated at : 2025-01-17 01:46:38

- Link: https://blog.overlordzj.cn/2024/09/23/ctf/data/misc/流量分析/

- License: This work is licensed under CC BY-NC-SA 4.0.