volatility介绍-内存取证*

[volatility介绍]内存取证*

前言

出自BUUCTF 练习场,也有相关的配套课本(我看的是《CTF实战 从入门到提升》,感觉还行,但有不少细节感觉还是得查资料才能懂)

题目

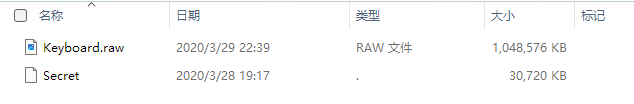

打开靶场会给一个压缩包,下载下来解压后会有发现其大小很大,基本就是内存取证了,因为给的是一整个镜像文件

这里用kali来进行演示

用volatility 工具进行取证

取证分析参考文档1 | vol.py -f Keyboard.raw imageinfo |

发现是Win7SP1x64系统

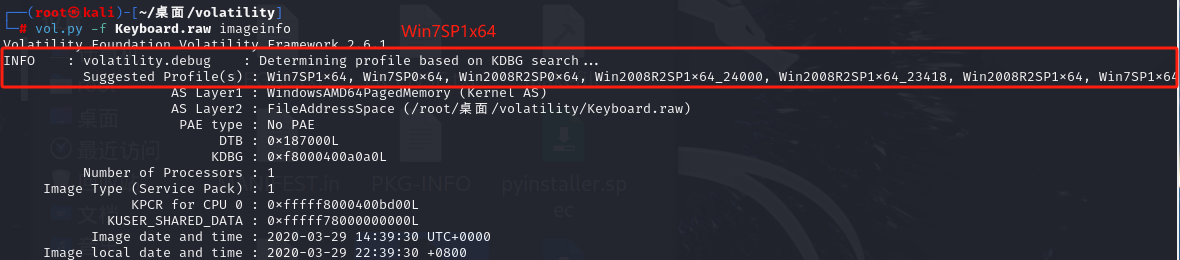

1 | vol.py -f Keyboard.raw --profile=Win7SP1x64 filescan | grep "keyboard" |

1 | vol.py -f Keyboard.raw --profile=Win7SP1x64 dumpfiles -Q 0x000000003d700880 -D ./test |

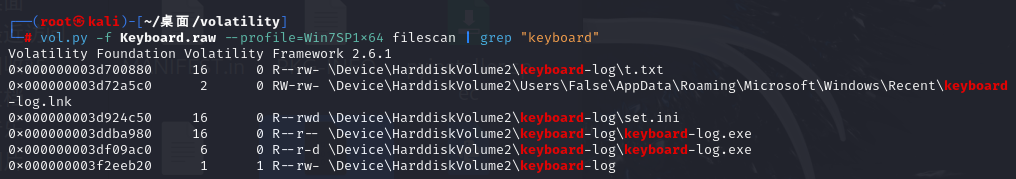

这时候内存取证就做完了,拿到一串加密字符串

CTKQEKNHZHQLLVGKROLATNWGQKRRKQGWNTA

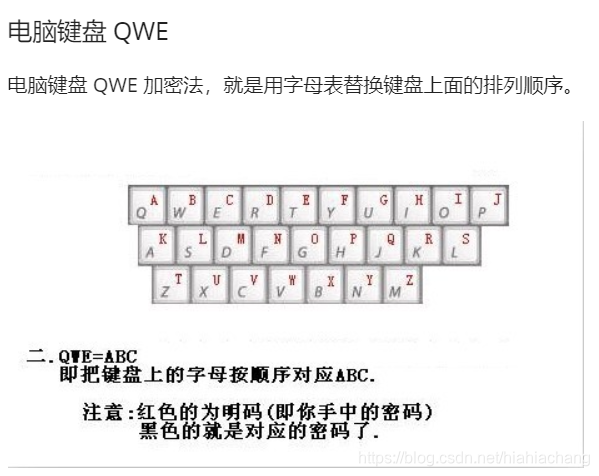

由ctfwikiCRYPTO可知在ctfwiki里去查找,解密方式为键盘QWE密码

这里提供一个解密脚本

1 | #qwe密码解密,输入字符串,返回解密的明文 |

解密得出veracrypt password is keyboarddraobyek

得到了一个密码keyboarddraobyek

这时候需要用到最开始给的文件secret来使用这个密码了

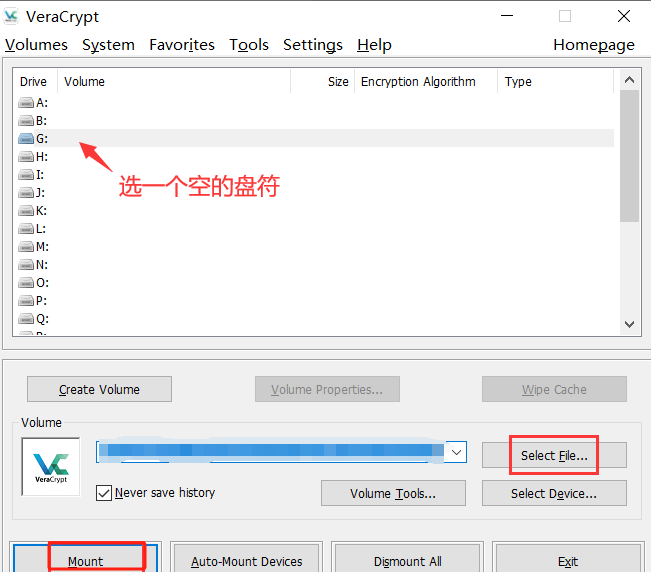

使用VeraCrypt 打开Secret

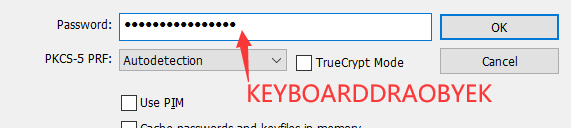

点击Mount挂载,输入刚才得到的密码KEYBOARDDRAOBYEK

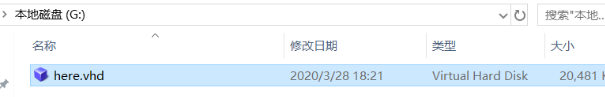

而后本机就会多一个G盘,里面就有一个虚拟磁盘here.vhd

打开计算机管理,在磁盘管理处右键附加VHD,就会再多一个盘符H

里面有个假的flag

然后用NTFS隐写工具NtfsStreamsEditor 2 打开,即可得到flag

flag为4a02f6dc603c377a234df479609d237c

总结

一道比较考验综合能力的题目,分割看挺简单,加在一起很难立刻联想到下一个,勤加练习吧=_=

- Title: volatility介绍-内存取证*

- Author: ZJ

- Created at : 2024-09-26 00:00:00

- Updated at : 2025-01-17 01:55:45

- Link: https://blog.overlordzj.cn/2024/09/26/ctf/writeup/misc/buuctf/[volatility介绍]内存取证/

- License: This work is licensed under CC BY-NC-SA 4.0.

看看这些文章吧( ૢ⁼̴̤̆ ꇴ ⁼̴̤̆ ૢ)~ෆ

看看这些文章吧( ૢ⁼̴̤̆ ꇴ ⁼̴̤̆ ૢ)~ෆ

Comments